三井住友銀行は2021年1月29日、同行の管理するシステムのソースコードが外部のWebサイト、具体的にはソースコード管理サービス「GitHub」に公開されていたと明らかにしました。同行は、同日中にFAQをアップデートして「公開されたソースコードは、当行のセキュリティ環境全体に影響を及ぼすものではございません」と明記しています。

GitHubにソースコードをアップロードした本人のTwitter投稿によると、GitHubに投稿された自作のソースコードから“推定年収”を計算するサイトがあり、これを利用するためにアップロードしたとのことでした。

業務内で作成したソースコードは、通常は個人の所有物にはならないこと、そしてGitHubが通常は誰もが参照できる場所であることから、結論として本件は「情報漏えいインシデント」に当たるでしょう。今回の事件は、セキュリティ環境全体に影響を及ぼすものではありませんが、GitHubを利用するエンジニアやソースコードをアップロードした当事者と同じく、客先に常駐するエンジニアの間で大きな話題となりました。

今回の事件に関しては、これから調査と処遇が決まると思いますので、事実を報じるのみでとどめたいと思います。問題は、こうした事件の再発防止策をどのように講じるかでしょう。情報漏えいにおける対策は、「Data Loss Prevention」(DLP)や「Cloud Access Security Broker」(CASB)などの情報漏えい対策やクラウド利用監視などのソリューション導入が一般的です。一方で中小企業は、そこまでなかなか手が回らないのが実情です。大企業でも今回のようにサプライチェーンの末端まで情報漏えい対策が行き届いている事例は“まれ”ではないでしょうか。

現時点で明確な対策を挙げることは困難ですが、“してはいけないこと”だけははっきりしています。GitHubなどのエンジニアが利用するサービスを悪者にして一切の接続を禁止するといった“やったつもりのセキュリティ対策”はお薦めしません。一人の“例外”のために数百人以上の開発者の手を止めるのは、あまりにもバランスが悪いでしょう。情報漏えいに対する感度を上げるために、教育に力を入れるべきと私個人は思います。

併せて読みたい関連記事

そのサービスは大丈夫? 気が付かずに情報が漏えいするケースも

今回の事件が発生した根本的な原因は、給与額や日本のSI構造にあるとは思っていません。もちろんこれらの影響がないとはいえないものの「一体何が情報漏えいに当たるのかが分からない」という知識不足が直接的な原因でしょう。これまでは基本的に「ローカル環境に情報がある」ことが正しいといえました。しかしクラウドの普及により、情報がローカルにあるのかそれともクラウドにあるのかがはっきりせず、規約で明記されていても、裏でインターネットを経由してクラウドに情報が送信されるケースは少なくありません。

その代表的な例として、翻訳サービスが挙げられます。私がよく利用する翻訳サービスに「DeepL」があります。こうしたサービスは、ユーザーが入力したテキストをサーバに送ります。Webサイトに掲載された英文ニュースならまだしも、それが契約書や見積書だった場合、間違いなく情報漏えいに当たるでしょう。

DeepLの規約は、有料サービスである「DeepL Pro」で扱うデータについて、GDPR(EU一般データ保護規則)にのっとり「DeepL Pro登録者のテキストの機密性は保たれますのでご安心ください」と明記しています。一方、無料版DeepLについては「当社のサーバに転送したいテキストのみを入力してください」(When using our translation service, please only enter texts that you wish to transfer to our servers.)とのみ記載されています。

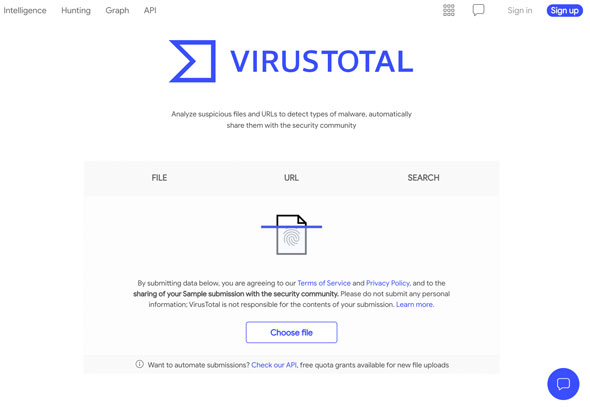

同様にファイルを送り内容をチェックするサービスとして、「VirusTotal」があります。VirusTotalは、マルウェアが埋め込まれている可能性があるWebサイトのURLやファイルを送ると、それらの安全性を判断する非常に有用なサービスです。Webブラウザの拡張機能の中には、ボタンを押すだけでVirusTotalにWebサイトの安全性を確認するものもあります。

マルウェア「Emotet」などがひっきりなしにやってくる中、チェックをVirusTotal任せたいと思う方は少なくないはずです。しかし実はこれも情報漏えいに当たる可能性があります。トップページにも英文で注意書きがありますが「アップロードした情報は、セキュリティコミュニティーで共有されて検体として利用される」とあります。VirusTotalを利用する前に、送信するデータが情報漏えいに当たるものかどうかは考慮した方がいいでしょう。

「人の振り見て我が振り直せ」 やじ馬根性は捨ててインシデントを自分の糧に

今回のソースコード漏えい事件は、さまざまな見方があるかもしれません。皆さんは冷静になって、事件や事故で学べる重要なポイントを見定めて自分の糧にしましょう。決して漏えいした情報を拡散する“やじ馬”にならないように。もし「見て見ぬふりはできない」という方がいれば、情報を提供する正規のルートを学んでみるのもよいでしょう。私は、以前本コラムでも取り上げた、カプコンの事例が繰り返されているようで「やはりまだまだ啓蒙していかねばならない」と思いました。

今回の事件における重要なポイントは「誰もが知らずに情報を漏えいさせている可能性がある」という点です。セキュリティの知識を増やして、一緒に少しずつ歩みを進めていきましょう。

著者紹介:宮田健(みやた・たけし)

元@ITの編集者としてセキュリティ分野を担当。現在はフリーライターとして、ITやエンターテインメント情報を追いかけている。自分の生活を変える新しいデジタルガジェットを求め、趣味と仕事を公私混同しつつ日々試行錯誤中。

2019年2月1日に2冊目の本『Q&Aで考えるセキュリティ入門 「木曜日のフルット」と学ぼう!〈漫画キャラで学ぶ大人のビジネス教養シリーズ〉』(エムディエヌコーポレーション)が発売。スマートフォンやPCにある大切なデータや個人情報を、インターネット上の「悪意ある攻撃」などから守るための基本知識をQ&Aのクイズ形式で楽しく学べる。

チェックしておきたい人気記事

からの記事と詳細 ( GitHubは悪者か? SMBCのソースコード流出から学ぶ、情報漏えいのリスク - ITmedia )

https://ift.tt/2YxjKQg

No comments:

Post a Comment